في حالة شراء جهاز كمبيوتر باستخدام نظام التشغيل Windows 8 والتشغيل الآمن ، هل ما زال بإمكاني تثبيت نظام التشغيل Linux؟

لقد تسبب نظام UEFI Secure Boot الجديد في نظام التشغيل Windows 8 أكثر من نصيبه العادل من الارتباك ، خاصة بين المشغلات المزدوجة. تابع القراءة حيث نزيل المفاهيم الخاطئة حول التمهيد الثنائي باستخدام Windows 8 و Linux.

تأتي جلسة الأسئلة والأجوبة اليوم مقدمة من SuperUser-a subdivision of Stack Exchange ، وهي مجموعة مجتمعية مدفوعة من مواقع Q & A.

السؤال

قارئ SuperAser Harsha K لديه فضول حول نظام UEFI الجديد. هو يكتب:

لقد سمعت الكثير عن كيفية قيام Microsoft بتطبيق UEFI Secure Boot في نظام التشغيل Windows 8. على ما يبدو تمنع أجهزة تحميل "غير مصرح بها" من العمل على الكمبيوتر ، لمنع البرامج الضارة. هناك حملة من قبل مؤسسة البرمجيات الحرة ضد الحذاء الآمن ، والكثير من الناس يقولون على الإنترنت إنه "انتزاع السلطة" من قبل مايكروسوفت "للقضاء على أنظمة التشغيل المجانية".

إذا حصلت على جهاز كمبيوتر مثبت عليه Windows 8 و Secure Boot مثبت مسبقًا ، فهل سيظل بإمكاني تثبيت Linux (أو بعض أنظمة التشغيل الأخرى) لاحقًا؟ أو لا يعمل جهاز كمبيوتر يعمل بنظام Secure Boot إلا مع Windows?

إذا، ما هو الاتفاق؟ هي booters مزدوج حقا من الحظ?

الاجابة

يقدم المساهم في Supermaner Nathan Hinkle نظرة عامة رائعة حول ما هو UEFI وليس:

أولاً ، الإجابة البسيطة على سؤالك:

- إذا كان لديك قرص ARM تشغيل ويندوز RT (مثل سطح RT أو آسوس فيفو RT) ، ثم لن تتمكن من تعطيل Secure Boot أو تثبيت أنظمة تشغيل أخرى. مثل العديد من أقراص ARM الأخرى ، فإن هذه الأجهزة سوف فقط تشغيل نظام التشغيل الذي يأتون معه.

- إذا كان لديك جهاز كمبيوتر غير ARM تشغيل Windows 8 (مثل Surface Pro أو أي من عدد لا يحصى من ultrabooks وأجهزة سطح المكتب والأجهزة اللوحية باستخدام معالج x86-64) ، يمكنك تعطيل Secure Boot بالكامل, أو يمكنك تثبيت المفاتيح الخاصة بك والتوقيع على برنامج bootloader الخاص بك. اما الطريقة, يمكنك تثبيت نظام تشغيل لجهة خارجية مثل توزيعة Linux أو FreeBSD أو DOS أو أي شيء يرضيك.

الآن ، إلى تفاصيل كيفية عمل هذا البرنامج الآمن الكامل بالفعل: هناك الكثير من المعلومات الخاطئة حول Secure Boot ، خاصة من مؤسسة البرمجيات الحرة والمجموعات المماثلة. لقد جعل هذا من الصعب العثور على معلومات حول ما يفعله Secure Boot بالفعل ، لذلك سأبذل قصارى جهدي لشرح ذلك. لاحظ أنه ليس لدي أي خبرة شخصية في تطوير أنظمة التشغيل الآمنة أو أي شيء من هذا القبيل ؛ هذا هو ما تعلمته من القراءة عبر الإنترنت.

في البداية, التمهيد الآمن هو ليس شيء طرحته مايكروسوفت. هم أول من ينفذها على نطاق واسع ، لكنهم لم يخترعوها. إنه جزء من مواصفات UEFI ، وهو في الأساس بديل أحدث لنظام BIOS القديم الذي ربما كنت معتادًا عليه. UEFI هو في الأساس البرنامج الذي يتحدث بين نظام التشغيل والأجهزة. يتم إنشاء معايير UEFI من قبل مجموعة تسمى "منتدى UEFI" ، والتي تتكون من ممثلي صناعة الحاسبات بما في ذلك Microsoft و Apple و Intel و AMD وحفنة من مصنعي أجهزة الكمبيوتر.

النقطة الثانية الأكثر أهمية, وجود تمكين التمهيد الآمنة على جهاز كمبيوتر ليس يعني أن الكمبيوتر لا يمكن أبدا تشغيل أي نظام تشغيل آخر. في الواقع ، تنص متطلبات شهادة Windows الخاصة بأجهزة Windows على أنه بالنسبة للأنظمة غير التابعة لـ ARM ، يجب أن تكون قادرًا على تعطيل التمهيد الآمن وتغيير المفاتيح (للسماح بأنظمة تشغيل أخرى). أكثر على ذلك في وقت لاحق رغم ذلك.

ماذا تفعل التمهيد الآمنة?

بشكل أساسي ، يمنع البرامج الضارة من مهاجمة جهاز الكمبيوتر الخاص بك من خلال تسلسل التمهيد. يمكن أن تكون البرامج الضارة التي تدخل من خلال أداة تحميل التشغيل صعبة للغاية للكشف والتوقف ، لأنها يمكن أن تتسلل إلى وظائف نظام التشغيل منخفضة المستوى ، مما يجعلها غير مرئية لبرامج الحماية من الفيروسات. كل ما تفعله Secure Boot هو التحقق من أن برنامج bootloader من مصدر موثوق به ، وأنه لم يتم العبث به. فكر في الأمر على شكل قبعات منبثقة على زجاجات تقول "لا تفتح إذا كان الغطاء ملئًا أو تم العبث بالختم".

في المستوى الأعلى من الحماية ، لديك مفتاح النظام الأساسي (PK). هناك PK واحد فقط على أي نظام ، ويتم تثبيته بواسطة OEM أثناء التصنيع. يستخدم هذا المفتاح لحماية قاعدة بيانات KEK. تحتفظ قاعدة بيانات KEK Key Exchange Keys ، التي تستخدم لتعديل قواعد بيانات التمهيد الآمنة الأخرى. يمكن أن يكون هناك العديد من مفاتيح KEK. ثم هناك مستوى ثالث: قاعدة البيانات المعتمدة (ديسيبل) و Datbase الممنوع (dbx). تحتوي هذه المعلومات على معلومات حول المراجع المصدقة ومفاتيح التشفير الإضافية وصور جهاز UEFI للسماح بها أو حظرها ، على التوالي. من أجل السماح بتشغيل أداة تحميل التشغيل ، يجب أن يتم توقيعها بشكل تشفير باستخدام مفتاح هو في ديسيبل و ليس في dbx.

صورة من مبنى Windows 8: حماية بيئة ما قبل التشغيل مع UEFI

كيف يعمل هذا على نظام Windows 8 Certified الحقيقي

ينشئ OEM PK الخاصة به ويوفر Microsoft KEK مطلوب OEM التحميل المسبق إلى قاعدة بيانات KEK. تقوم Microsoft بعد ذلك بتوقيع Windows 8 Bootloader ، وتستخدم KEK لوضع هذا التوقيع في قاعدة البيانات المعتمدة. عندما يقوم UEFI بتمهيد الكمبيوتر ، فإنه يتحقق من PK ، ويتحقق من KEK الخاص بـ Microsoft ، ومن ثم يقوم بالتحقق من برنامج bootloader. إذا كان كل شيء يبدو جيدًا ، فيمكن لنظام التشغيل التمهيد.

صورة من مبنى Windows 8: حماية بيئة ما قبل التشغيل مع UEFIأين تأتي أنظمة تشغيل الطرف الثالث ، مثل Linux?

أولاً ، يمكن لأي توزيعة لينكس أن تختار إنشاء KEK وتطلب من الشركات المصنعة الأصلية تضمينها في قاعدة بيانات KEK بشكل افتراضي. سيكون لديهم بعد ذلك كل سيطرة بقدر ما على عملية التمهيد كما تفعل مايكروسوفت. المشاكل مع هذا ، كما أوضح ماثيو غاريت في فيدورا ، هي: أ) سيكون من الصعب الحصول على كل مصنع للكمبيوتر الشخصي ليشمل مفتاح فيدورا ، و (ب) سيكون غير عادل لمراكز لينكس الأخرى ، لأن مفتاحها لن يتم تضمينه نظرًا لأن التوزيعات الصغيرة لا تحتوي على العديد من مشاركات OEM.

إن ما اختار فيدورا القيام به (والزيارات الأخرى التي تتبعها) هو استخدام خدمات توقيع Microsoft. يتطلب هذا السيناريو دفع 99 دولارًا إلى Verisign (المرجع المصدق الذي تستخدمه Microsoft) ، ويمنح المطورين القدرة على توقيع أداة تحميل التشغيل باستخدام KEK الخاص بـ Microsoft. نظرًا لأن KEK الخاص بـ Microsoft سيكون موجودًا بالفعل في معظم أجهزة الكمبيوتر ، فإن هذا يسمح لها بالتوقيع على برنامج bootloader الخاص بها لاستخدام التمهيد الآمن ، دون الحاجة إلى استخدام مفتاح KEK الخاص بها. وينتهي الأمر إلى أن يكون أكثر توافقاً مع المزيد من أجهزة الكمبيوتر ، ويكلف أقل بشكل عام من التعامل مع إعداد نظام التوقيع والتوزيع الرئيسي الخاص به. هناك المزيد من التفاصيل حول كيفية عمل ذلك (باستخدام GRUB ووحدات Kernel الموقّعة والمعلومات الفنية الأخرى) في مشاركة المدونة المذكورة أعلاه ، والتي أوصي بقراءتها إذا كنت مهتمًا بهذا النوع من الأشياء.

لنفترض أنك لا تريد التعامل مع متاعب الاشتراك في نظام Microsoft ، أو لا تريد أن تدفع 99 دولارًا ، أو أن يكون لديك مجرد ضغينة ضد الشركات الكبيرة التي تبدأ بـ M. هناك خيار آخر لا يزال يستخدم الأمان الآمن وتشغيل نظام تشغيل آخر غير ويندوز. شهادة أجهزة مايكروسوفت يتطلب السماح لمصنّعي الأجهزة الأصلية للمستخدمين بالدخول إلى نظامهم في وضع "مخصص" UEFI ، حيث يمكنهم تعديل قواعد بيانات التمهيد الآمن و PK يدويًا. يمكن وضع النظام في وضع الإعداد UEFI ، حيث يمكن للمستخدم حتى تحديد PK الخاصة بهم ، وتوقع bootloaders أنفسهم.

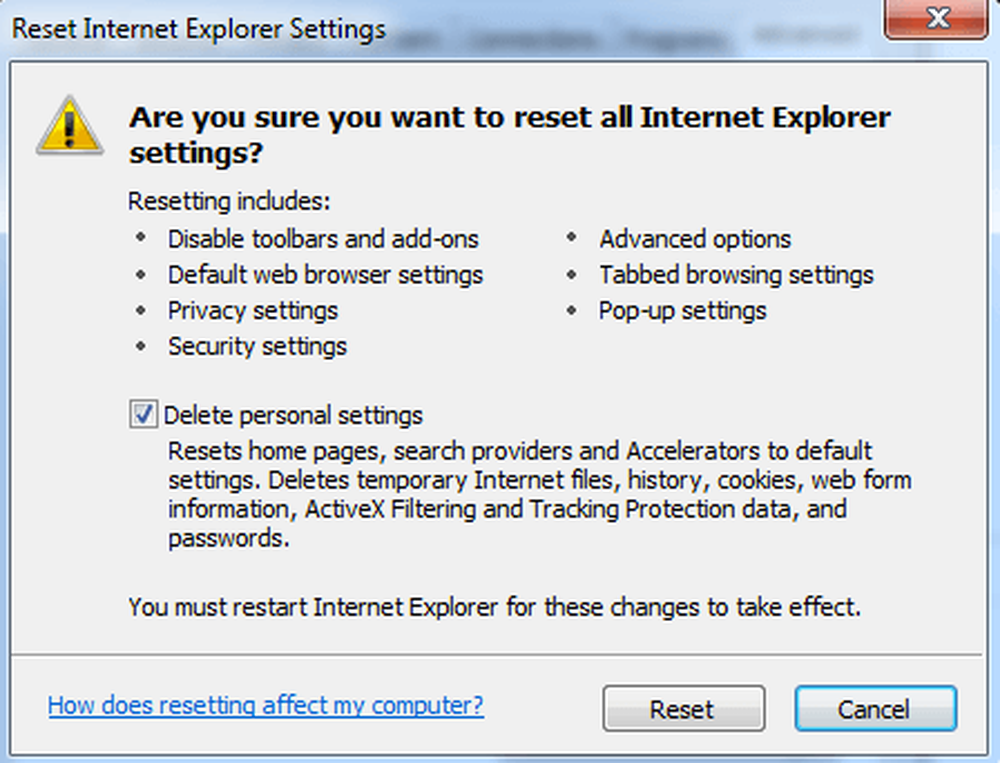

علاوة على ذلك ، فإن متطلبات شهادة Microsoft الخاصة تجعل من الإلزامي على مصنعي المعدات الأصلية (OEM) تضمين طريقة لتعطيل Secure Boot على أنظمة غير تابعة لـ ARM. يمكنك إيقاف تشغيل التمهيد الآمن! الأنظمة الوحيدة التي لا يمكنك فيها تعطيل ميزة Secure Boot هي أنظمة ARM التي تعمل بنظام Windows RT ، والتي تعمل بشكل أكثر شبهاً بجهاز iPad ، حيث لا يمكنك تحميل أنظمة تشغيل مخصصة. على الرغم من أنني أتمنى أن يكون من الممكن تغيير نظام التشغيل على أجهزة ARM ، فمن العدل أن نقول إن Microsoft تتبع معيار الصناعة فيما يتعلق بالأجهزة اللوحية هنا.

لذا فإن الحذاء الآمن ليس شرًا بطبيعته?

لذا كما ترى ، فإن برنامج Secure Boot ليس شرًا ، ولا يقتصر استخدامه على Windows فقط. السبب في أن FSF وغيرهم من المتضايقين بشأنه هو أنه يضيف خطوات إضافية لاستخدام نظام تشغيل تابع لجهة خارجية. قد لا ترغب توزيعات لينكس في الدفع مقابل استخدام مفتاح Microsoft ، ولكنها الطريقة الأسهل والأكثر فعالية من حيث التكلفة للحصول على برنامج Secure Boot في نظام التشغيل Linux. لحسن الحظ ، من السهل إيقاف تشغيل "التمهيد الآمن" ، ومن الممكن إضافة مفاتيح مختلفة ، وبالتالي تجنب الحاجة إلى التعامل مع Microsoft.

نظرًا لكمية البرامج الضارة المتطورة بشكل متزايد ، يبدو Secure Boot وكأنه فكرة معقولة. ليس من المفترض أن يكون مؤامرة شريرة للسيطرة على العالم ، وهو مخيف أقل بكثير من بعض نقاد البرمجيات الحرة.

قراءة إضافية:

- متطلبات شهادة Microsoft Hardware

- بناء ويندوز 8: حماية بيئة ما قبل نظام التشغيل مع UEFI

- عرض Microsoft التقديمي على نشر التمهيد الآمن وإدارة المفتاح

- تنفيذ التمهيد UEFI الآمنة في فيدورا

- نظرة عامة على تمهيد TechNet

- مقالة ويكيبيديا عن UEFI

TL، DR: يمنع التمهيد الآمن البرامج الضارة من إصابة النظام الخاص بك بمستوى منخفض غير قابل للاكتشاف أثناء التمهيد. يمكن لأي شخص إنشاء المفاتيح اللازمة لجعلها تعمل ، ولكن من الصعب إقناع منتجي أجهزة الكمبيوتر بالتوزيع ك المفتاح لكل شخص ، لذلك يمكنك بدلاً من ذلك اختيار الدفع باستخدام Verisign لاستخدام مفتاح Microsoft للتوقيع على برامج تحميل الملفات وإتاحتها للعمل. يمكنك أيضًا تعطيل Secure Boot على أي كمبيوتر غير ARM.

الفكر الأخير ، فيما يتعلق بحملة FSF ضد التمهيد الآمن: بعض مخاوفهم (أي أنها تجعلها أصعب لتثبيت أنظمة التشغيل المجانية) صالحة إلى نقطة. إن القول بأن هذه القيود "ستحول دون قيام أي شخص بتمهيد أي شيء ما عدا ويندوز" ، هو خطأ ظاهر ، للأسباب المبينة أعلاه. القيام بحملة ضد UEFI / Secure Boot لأن التكنولوجيا قصيرة النظر ومضللة ومن غير المرجح أن تكون فعالة على أي حال. من الأهم التأكد من أن الشركات المصنعة تتبع بالفعل متطلبات Microsoft للسماح للمستخدمين بتعطيل Secure Boot أو تغيير المفاتيح إذا كانوا يرغبون في ذلك.

هل لديك شيء تضيفه إلى الشرح؟ الصوت قبالة في التعليقات. هل ترغب في قراءة المزيد من الإجابات من مستخدمي Stack Exchange الآخرين المحترفين بالتكنولوجيا؟ تحقق من موضوع المناقشة الكامل هنا.