ما هو Cryptojacking ، وكيف يمكنك حماية نفسك؟

Cryptojacking هو طريقة جديدة ساخنة للمجرمين لكسب المال باستخدام الأجهزة الخاصة بك. يمكن لموقع الويب الذي فتحته في متصفحك أن يصل إلى وحدة المعالجة المركزية الخاصة بك لإزالة العملة المكررة ، وأن البرامج الخبيثة cryptojacking أصبحت شائعة بشكل متزايد.

ما هو Cryptojacking?

Cryptojacking هو هجوم حيث يقوم المهاجم بتشغيل برامج التعدين cryptocurrency على الجهاز الخاص بك دون إذن منك. يحتفظ المهاجم بالعملة المبتذلة ويبيعها لتحقيق ربح ، وتتعثر مع استخدام وحدة المعالجة المركزية العالية وفاتورة الكهرباء الضخمة.

في حين أن Bitcoin هو الأكثر شيوعا على نطاق واسع ، فإن هجمات cryptojacking تنطوي عادة على تعدين cryptocurrencies أخرى. Monero شائع بشكل خاص ، لأنه مصمم بحيث يمكن للأشخاص أن يقوموا بإنتاجه على أجهزة الكمبيوتر العادية. لدى Monero أيضًا ميزات إخفاء الهوية ، مما يعني أنه من الصعب تتبع المكان الذي يرسل فيه المهاجم في نهاية المطاف القمر الصناعي Monero الذي يقوم بإعطائه على أجهزة الضحايا الخاصة به. Monero هو "altcoin ،" مما يعني وجود عملة غير مشفرة باستخدام Bitcoin.

تتضمن عملية التعدين التي تستخدمها cryptocurrency تشغيل معادلات رياضية معقدة ، والتي تستخدم الكثير من طاقة المعالج. في هجوم كريبتوكاكسينج نموذجي ، فإن برنامج التعدين سيزيد من وحدة المعالجة المركزية لجهاز الكمبيوتر الخاص بك. سيقوم الكمبيوتر الخاص بك بأداء أبطأ ، واستخدام المزيد من الطاقة ، وتوليد المزيد من الحرارة. قد تسمع جماهيرها تدور لتهدئة نفسها. إذا كان الكمبيوتر المحمول ، سوف تموت بطاريته أسرع. حتى لو كان سطح المكتب ، فإنه سيمتص المزيد من الكهرباء ويزيد فاتورتك الكهربائية.

إن تكلفة الكهرباء تجعل من الصعب تحقيق أرباح بشكل مربح مع جهاز الكمبيوتر الخاص بك. ولكن ، مع cryptojacking ، لا يحتاج المهاجم لدفع فاتورة الكهرباء. يحصلون على الأرباح وتدفع الفاتورة.

الأجهزة التي يمكن أن يكون Cryptojacked?

يمكن توجيه أي جهاز يقوم بتشغيل البرنامج لتعدين cryptocurrency. المهاجم لديه لجعله تشغيل برنامج التعدين.

يمكن تنفيذ هجمات cryptojacking "Drive-by" ضد أي جهاز باستخدام متصفح - جهاز كمبيوتر يعمل بنظام Windows ، أو Mac ، أو نظام Linux ، أو Chromebook ، أو هاتف Android ، أو iPhone ، أو iPad. طالما لديك صفحة ويب تحتوي على نص تعدين مضمن مفتوح في المستعرض الخاص بك ، يمكن للمهاجم استخدام وحدة المعالجة المركزية الخاصة بك لتعديل العملة. سيفقد هذا الوصول بمجرد إغلاق علامة تبويب المتصفح أو الانتقال بعيدًا عن الصفحة.

هناك أيضا برامج خبيثة cryptojacking ، والتي تعمل تماما مثل أي برامج ضارة أخرى. إذا استطاع أحد المهاجمين الاستفادة من الثغرة الأمنية أو خداعك لتثبيت برامجهم الضارة ، فيمكنهم تشغيل برنامج تعدين كعملية خلفية على جهاز الكمبيوتر الخاص بك ، سواء كان جهاز كمبيوتر يعمل بنظام Windows أو Mac أو Linux. حاول المهاجمون التسلل من عمال المناجم المجهريين إلى تطبيقات الجوال ، وخاصة تطبيقات Android.

من الناحية النظرية ، سيكون من الممكن حتى للمهاجم مهاجمة جهاز smarthome مع ثغرات أمنية وتثبيت برنامج التعدين cryptocurrency ، مما يضطر الجهاز إلى إنفاق قوته الحوسبية المحدودة على التعدين.

Cryptojacking في المتصفح

أصبحت هجمات cryptojacking "Drive-by" شائعة على الإنترنت بشكل متزايد. يمكن أن تحتوي صفحات الويب على شفرة جافا سكريبت التي يتم تشغيلها في متصفحك ، وفي حين أن صفحة الويب الخاصة بك مفتوحة ، فإن شفرة جافا سكريبت يمكن أن تقوم بالتعدين للعملات داخل متصفحك ، مما يزيد من وحدة المعالجة المركزية. عند إغلاق علامة تبويب المتصفح أو التنقل بعيدًا عن صفحة الويب ، يتوقف التعدين.

كان CoinHive أول سيناريو التعدين لتحقيق الاهتمام العام ، خاصة عندما تم دمجه في The Pirate Bay. ومع ذلك ، هناك نصوص تعدين أكثر من CoinHive ، وقد تم دمجها في المزيد والمزيد من مواقع الويب.

في بعض الحالات ، يقوم المهاجمون بالفعل بخرق موقع ويب شرعي ، ثم إضافة رمز التعدين الخاص بالتشفير الآلي إليه. يجني المهاجمون المال عن طريق التعدين عندما يزور الناس هذا الموقع الشبكي. في حالات أخرى ، يقوم مالكو مواقع الويب بإضافة نصوص التعدين الخاصة بهم من تلقاء نفسها ، ويقومون بتحقيق الأرباح.

يعمل هذا على أي جهاز باستخدام متصفح الويب. وعادةً ما يتم استخدامه لمهاجمة مواقع ويب سطح المكتب نظرًا لأن أجهزة الكمبيوتر المكتبية التي تعمل بنظام التشغيل Windows وأجهزة Mac وأجهزة سطح المكتب Linux لديها موارد أجهزة أكثر من الهواتف. ولكن حتى إذا كنت تعرض صفحة ويب في Safari على iPhone أو Chrome على هاتف Android ، فقد تحتوي صفحة الويب على نص تعديني يعمل أثناء وجودك على الصفحة. ستقوم بتعدين ببطء أكثر ، لكن مواقع الويب يمكن أن تفعل ذلك.

كيف تحمي نفسك من Cryptojacking في المتصفح

نوصي بتشغيل برنامج أمان يقوم تلقائيًا بحظر عمال التعدين من العملات المعدلة في متصفحك. على سبيل المثال ، يقوم برنامج Malwarebytes تلقائيًا بحجب CoinHive وغيره من برامج تعدين cryptocurrency ، مما يمنعها من العمل داخل المتصفح. لا يحمي برنامج مكافحة الفيروسات المدمج في Windows Defender على Windows 10 جميع عمال المناجم في المستعرض. راجع شركة برمجيات الحماية لمعرفة ما إذا كانت تمنع برامج التعدين.

بينما يجب أن تحميك برامج الأمان ، يمكنك أيضًا تثبيت ملحق متصفح يوفر "قائمة سوداء" لنصوص التعدين.

على جهاز iPhone أو iPad أو Android ، يجب أن تتوقف صفحات الويب التي تستخدم عمال التعدين من نوع cryptocurrency عن التعدين بمجرد الانتقال بعيدًا عن تطبيق المتصفح أو تغيير علامات التبويب. لن يسمح لهم نظام التشغيل باستخدام الكثير من وحدات المعالجة المركزية في الخلفية.

على جهاز كمبيوتر يعمل بنظام Windows ، أو Mac ، أو نظام Linux ، أو Chromebook ، فإن مجرد فتح علامات التبويب في الخلفية سيسمح لموقع الويب باستخدام وحدة المعالجة المركزية (CPU) قدر ما تشاء. ومع ذلك ، إذا كان لديك برنامج يمنع تلك النصوص التعدينية ، فلا داعي للقلق.

Cryptojacking Malware

أصبحت البرمجيات الخبيثة Cryptojacking شائعة بشكل متزايد ، أيضا. يجعل Ransomware المال عن طريق الوصول إلى جهاز الكمبيوتر الخاص بك بطريقة ما ، وعقد الملفات الخاصة بك للحصول على فدية ، ثم يطالبك بالدفع في cryptocurrency لفتحها. تتخطى البرمجيات الخبيثة Cryptojacking الدراما وتختفي في الخلفية ، وتستخرج بهدوء شفرة cryptocurrency على جهازك ، ثم ترسلها إلى المهاجم. إذا كنت لا تلاحظ أن جهاز الكمبيوتر الخاص بك يعمل ببطء أو أن العملية تستخدم وحدة المعالجة المركزية بنسبة 100٪ ، فلن تلاحظ حتى البرامج الضارة.

مثل الأنواع الأخرى من البرامج الضارة ، يجب على المهاجم استغلال ثغرة أمنية أو خداعك لتثبيت برامجه لمهاجمة جهاز الكمبيوتر الخاص بك. Cryptojacking هو مجرد وسيلة جديدة لهم لكسب المال بعد أن أصيبوا بالفعل جهاز الكمبيوتر الخاص بك.

يحاول الناس بشكل متزايد التسلل من عمال المناجم المجهريين إلى برامج شرعية. اضطرت Google إلى إزالة تطبيقات Android من خلال عمال التعدين باستخدام cryptocurrency المخبأة بها من متجر Google Play ، وأزالت Apple تطبيقات Mac باستخدام عمال تعدين cryptocurrency من Mac App Store.

يمكن لهذا النوع من البرامج الضارة أن يصيب أي جهاز - أي جهاز كمبيوتر يعمل بنظام Windows أو جهاز Mac أو نظام Linux أو هاتف Android أو iPhone (إذا كان بإمكانه الدخول إلى App Store والاختباء من Apple) وحتى أجهزة smarthome ضعيفة.

كيفية تجنب Cryptojacking البرامج الضارة

البرمجيات الخبيثة Cryptojacking هي مثل أي برامج ضارة أخرى. لحماية أجهزتك من الهجوم ، تأكد من تثبيت آخر تحديثات الأمان. للتأكد من عدم تثبيت مثل هذه البرامج الضارة عن طريق الخطأ ، تأكد من تثبيت البرامج من مصادر موثوق بها فقط.

على كمبيوتر يعمل بنظام تشغيل Windows ، نوصي بتشغيل برنامج مكافحة البرامج الضارة الذي سيحظر عمل malwarebytes مثل malwarebytes ، على سبيل المثال. تُعد Malwarebytes أيضًا متوفرة لنظام التشغيل Mac ، وستحظر أيضًا عمال مناجم التواقيع لنظام التشغيل Mac. نوصي باستخدام Malwarebytes for Mac ، خاصةً إذا قمت بتثبيت برنامج من خارج Mac App Store. قم بإجراء فحص باستخدام برنامج مكافحة البرامج الضارة المفضل لديك إذا كنت تشعر بالقلق. والخبر السار هو أنه يمكنك تشغيل Malwarebytes مباشرة بجانب تطبيق مكافحة الفيروسات العادي.

على جهاز Android ، نوصي فقط بالحصول على البرامج من متجر Google Play. إذا قمت بتنزيل التطبيقات من خارج متجر Play ، فستضع نفسك أكثر عرضة لخطر الحصول على برامج ضارة. في حين أن بعض التطبيقات قد حصلت من خلال حماية Google وقامت بعمليات التعدين باستخدام cryptocurrency في متجر Google Play ، يمكن أن تزيل Google هذه التطبيقات الضارة من جهازك بعد العثور عليها ، إذا لزم الأمر. إذا ثبّت تطبيقات من خارج متجر Play ، فلن يتمكن Google من حفظك.

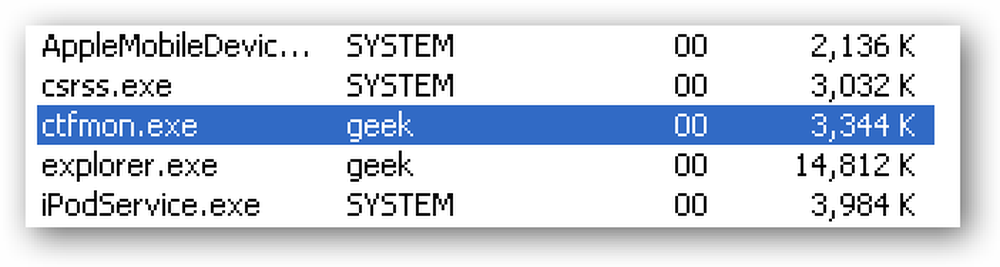

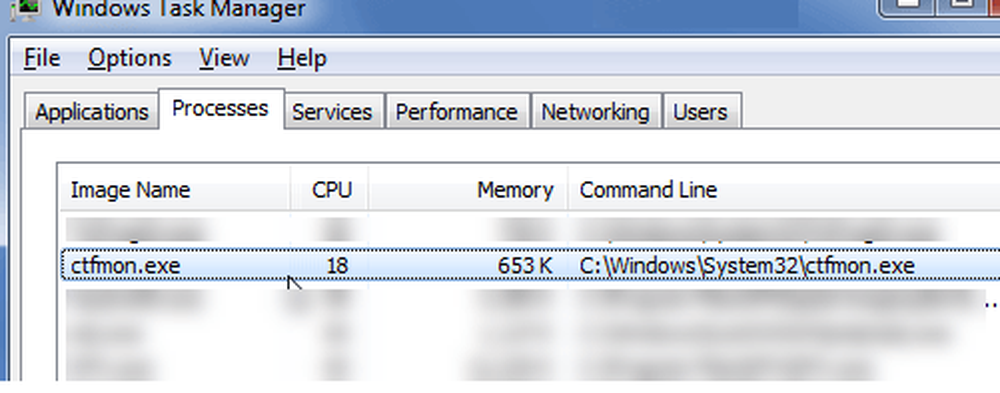

يمكنك أيضًا مراقبة إدارة المهام (في Windows) أو مراقبة النشاط (في نظام التشغيل Mac) إذا كنت تعتقد أن الكمبيوتر الشخصي أو Mac يعملان بشكل بطيء أو ساخن. ابحث عن أي عمليات غير مألوفة تستخدم مقدارًا كبيرًا من طاقة وحدة المعالجة المركزية وقم بإجراء بحث على الويب لمعرفة ما إذا كانت شرعية. بالطبع ، في بعض الأحيان ، تستخدم عمليات نظام التشغيل في الخلفية الكثير من طاقة وحدة المعالجة المركزية (CPU) بشكل جيد على نظام التشغيل Windows.

في حين أن العديد من عمال التعدين من نوع cryptocurrency هم الجشع ويستخدمون كل قوة وحدة المعالجة المركزية يمكنهم ، تستخدم بعض مخطوطات التعدين cryptocurrency "الاختناق". قد يستخدمون 50٪ فقط من طاقة وحدة المعالجة المركزية للكمبيوتر الخاص بك بدلاً من 100٪ ، على سبيل المثال. هذا سيجعل جهاز الكمبيوتر الخاص بك يعمل بشكل أفضل ، لكنه يسمح أيضًا لبرنامج التنقيب بالتخفي بشكل أفضل.

حتى إذا لم تشاهد استخدام وحدة المعالجة المركزية بنسبة 100٪ ، فلا يزال بإمكانك تشغيل عامل التعدين باستخدام cryptocurrency على صفحة ويب أو جهازك.

Image Credit: Visual Generation / Shutterstock.com.