التفاف واستخدام الأدوات معا

نحن في نهاية سلسلة SysInternals ، وحان الوقت لملء كل شيء بالتحدث عن جميع المرافق الصغيرة التي لم نغطيها من خلال الدروس التسعة الأولى. هناك بالتأكيد الكثير من الأدوات في هذه المجموعة.

ملاحة المدرسة- ما هي أدوات SysInternals وكيف يمكنك استخدامها?

- فهم عملية إكسبلورر

- باستخدام عملية اكسبلورر لاستكشاف وتشخيص

- فهم عملية المراقبة

- باستخدام عملية مراقبة لاستكشاف واكتشاف هاك التسجيل

- استخدام Autoruns للتعامل مع عمليات بدء التشغيل والبرامج الضارة

- استخدام BgInfo لعرض معلومات النظام على سطح المكتب

- باستخدام PsTools للسيطرة على أجهزة الكمبيوتر الأخرى من سطر الأوامر

- تحليل وإدارة الملفات والمجلدات ومحركات الأقراص

- التفاف واستخدام الأدوات معا

لقد تعلمنا كيفية استخدام Process Explorer لإصلاح العمليات غير المرغوب فيها على النظام ، ومراقبة العمليات لمعرفة ما يقومون به تحت غطاء محرك السيارة. تعلمنا عن Autoruns ، واحدة من أقوى الأدوات للتعامل مع الإصابات بالبرامج الضارة ، و PsTools للتحكم في أجهزة الكمبيوتر الأخرى من سطر الأوامر.

اليوم سنقوم بتغطية الأدوات المتبقية في المجموعة ، والتي يمكن استخدامها لجميع أنواع الأغراض ، بدءا من مشاهدة اتصالات الشبكة إلى رؤية أذونات فعالة على كائنات نظام الملفات.

ولكننا سنمرر أولاً من خلال سيناريو افتراضي لنرى كيف قد تستخدم عددًا من الأدوات معًا لحل مشكلة والقيام ببعض الأبحاث حول ما يجري.

اي اداة يجب ان تستعمل?

لا توجد دائمًا أداة واحدة للمهمة - من الأفضل بكثير استخدامها معًا. في ما يلي مثال على سيناريو لإعطائك فكرة عن كيفية معالجة التحقيق ، على الرغم من أنه من الجدير بالذكر أن هناك عددًا من الطرق لمعرفة ما يجري. هذا مجرد مثال سريع للمساعدة في توضيح ، وليس بأي حال من الأحوال قائمة دقيقة من الخطوات التي يجب اتباعها.

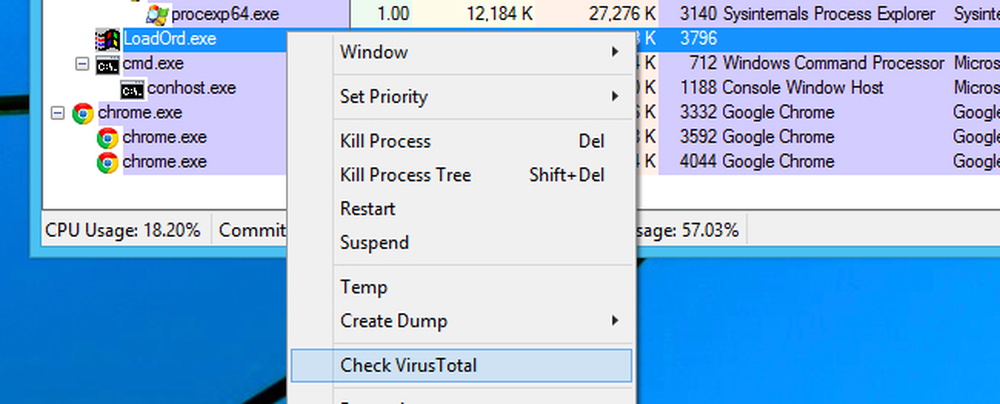

السيناريو: يتم تشغيل النظام ببطء ، البرامج الضارة المشتبه بها

أول شيء يجب عليك القيام به هو فتح Process Explorer ومعرفة العمليات التي تستخدم موارد على النظام. بمجرد تحديد العملية ، يجب عليك استخدام الأدوات المضمنة في Process Explorer للتحقق من طبيعة العملية بالفعل ، والتأكد من أنها شرعية ، ومسحها اختياريًا للفيروسات باستخدام دمج VirusTotal المدمج.

هذه العملية هي في الواقع أداة SysInternals ، ولكن إذا لم تكن كذلك ، فسنقوم بفحصها.

هذه العملية هي في الواقع أداة SysInternals ، ولكن إذا لم تكن كذلك ، فسنقوم بفحصها. ملحوظة: إذا كنت تعتقد حقاً أنه قد يكون هناك برامج ضارة ، فغالباً ما يكون من المفيد فصل اتصال الإنترنت أو تعطيله على هذا الجهاز أثناء استكشاف الأخطاء وإصلاحها ، على الرغم من أنك قد ترغب في إجراء عمليات البحث عن VirusTotal أولاً. وإلا فقد تقوم هذه البرامج الضارة بتنزيل المزيد من البرامج الضارة أو نقل المزيد من المعلومات الخاصة بك.

إذا كانت العملية مشروعة تمامًا ، قم بقتل أو إعادة تشغيل العملية المسيئة ، وعبر أصابعك بأنها كانت حظًا. إذا كنت لا تريد أن تبدأ هذه العملية بعد الآن ، فيمكنك إما إلغاء تثبيتها ، أو استخدام Autoruns لإيقاف العملية من التحميل عند بدء التشغيل.

إذا لم يحل ذلك المشكلة ، فقد يكون الوقت قد حان لسحب "مراقبة العمليات" وتحليل العمليات التي قمت بتحديدها بالفعل وتحديد ما تحاول الوصول إليه. هذا يمكن أن يعطيك أدلة على ما يجري بالفعل - ربما تحاول العملية الوصول إلى مفتاح أو ملف التسجيل غير موجود أو أنه لا يستطيع الوصول إلى ، أو ربما يحاول فقط خطف جميع ملفاتك والقيام بالكثير من الأشياء المفاجئة مثل الوصول إلى المعلومات التي ربما لا يجب عليها ، أو مسح محرك الأقراص بالكامل دون سبب وجيه.

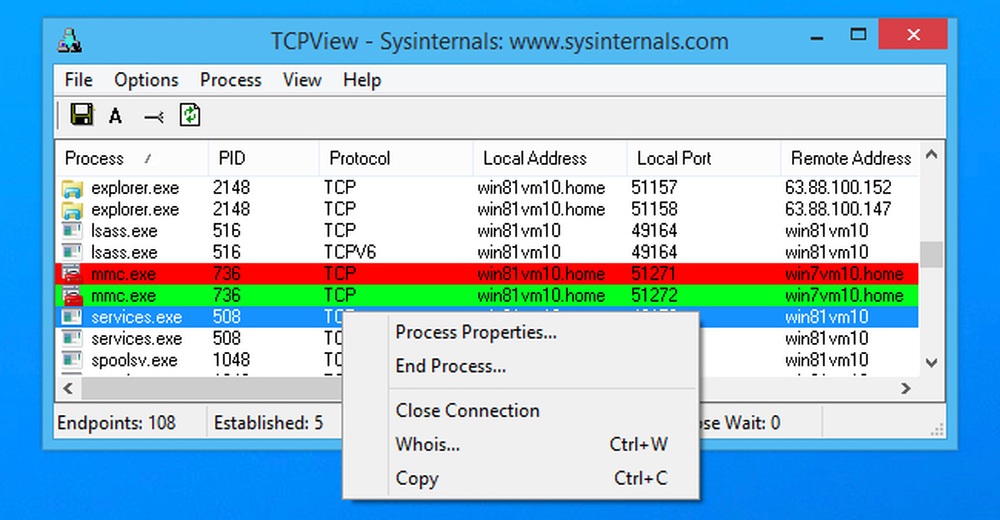

بالإضافة إلى ذلك ، إذا كنت تشك في أن التطبيق يتصل بشيء لا ينبغي أن يكون ، وهو أمر شائع جدًا في حالة برامج التجسس ، فستقوم بسحب الأداة المساعدة TCPView للتحقق مما إذا كانت هذه هي الحالة.

في هذه المرحلة ، ربما تكون قد حددت أن هذه العملية هي برامج ضارة أو برامج تعريفية. وفي كلتا الحالتين لا تريد ذلك. يمكنك تشغيل عملية إلغاء التثبيت إذا كانت مدرجة في قائمة "إلغاء تثبيت البرامج" بلوحة التحكم ، ولكن في كثير من الأحيان لا يتم سردها ، أو لا تقوم بتنظيفها بشكل صحيح. هذا هو عندما تقوم بسحب Autoruns وتجد كل مكان وصله التطبيق في بدء التشغيل ، و nuke لهم من هناك ، ثم nuke جميع الملفات.

يعد تشغيل فحص الفيروسات الكامل لنظامك مفيدًا أيضًا ، ولكن لنكن صادقين ... يتم تثبيت معظم برامج التجسس وبرامج التجسس على الرغم من تثبيت تطبيقات مكافحة الفيروسات. في تجربتنا ، فإن معظم برامج مكافحة الفيروسات ستقول بسعادة "كل شيء واضح" في حين أن جهاز الكمبيوتر الخاص بك يمكن أن تعمل بالكاد بسبب برامج التجسس و crapware.

TCPView

تعد هذه الأداة وسيلة رائعة لمعرفة ما هي التطبيقات الموجودة على جهاز الكمبيوتر الخاص بك التي تتصل بالخدمات الموجودة عبر الشبكة. يمكنك مشاهدة معظم هذه المعلومات في موجه الأوامر باستخدام netstat ، أو مدفونة في واجهة معالجة Explorer / Monitor ، ولكن من الأسهل بكثير فتح برنامج TCPView مفتوحًا ومعرفة ما يتم الاتصال به.

الألوان في القائمة بسيطة إلى حد ما ومماثلة للأدوات المساعدة الأخرى - اللون الأخضر الفاتح يعني أن الاتصال ظهر فقط ، والأحمر يعني أن الاتصال يغلق ، والأصفر يعني تغير الاتصال.

يمكنك أيضًا الاطلاع على خصائص العملية أو إنهاء العملية أو إغلاق الاتصال أو سحب تقرير Whois. انها بسيطة وعملية ومفيدة للغاية.

ملحوظة: عند تحميل TCPView لأول مرة ، قد تشاهد عددًا كبيرًا من الاتصالات من [معالجة النظام] إلى جميع أنواع عناوين الإنترنت ، ولكن هذه عادة لا تمثل مشكلة. إذا كانت جميع الاتصالات في حالة TIME_WAIT ، فهذا يعني أن الاتصال مغلق ، ولا توجد عملية لتعيين الاتصال ، لذا يجب أن يتم تعيينها على PID 0 نظرًا لعدم وجود PID لتعيينه.

يحدث هذا عادة عند تحميل TCPView بعد أن تكون متصلاً بحزمة من الأشياء ، ولكن يجب أن تختفي بعد إغلاق جميع الاتصالات وأن تحتفظ بفتح TCPView.

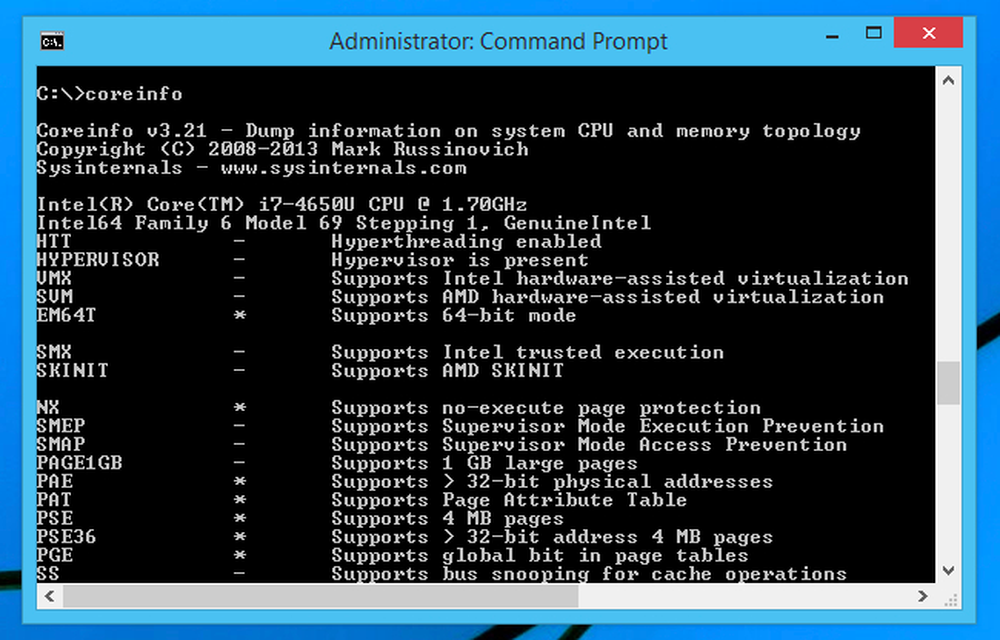

Coreinfo

يعرض المعلومات على وحدة المعالجة المركزية للنظام وجميع الميزات. هل تساءلت يومًا عما إذا كانت وحدة المعالجة المركزية لديك تعمل بنظام 64 بت أو إذا كانت تدعم الظاهرية المستندة إلى الأجهزة؟ يمكنك أن ترى كل ذلك وأكثر من ذلك بكثير ، مع الأداة coreinfo. قد يكون هذا مفيدًا إذا كنت تريد معرفة ما إذا كان بإمكان جهاز كمبيوتر قديم تشغيل الإصدار 64 بت من Windows أم لا.

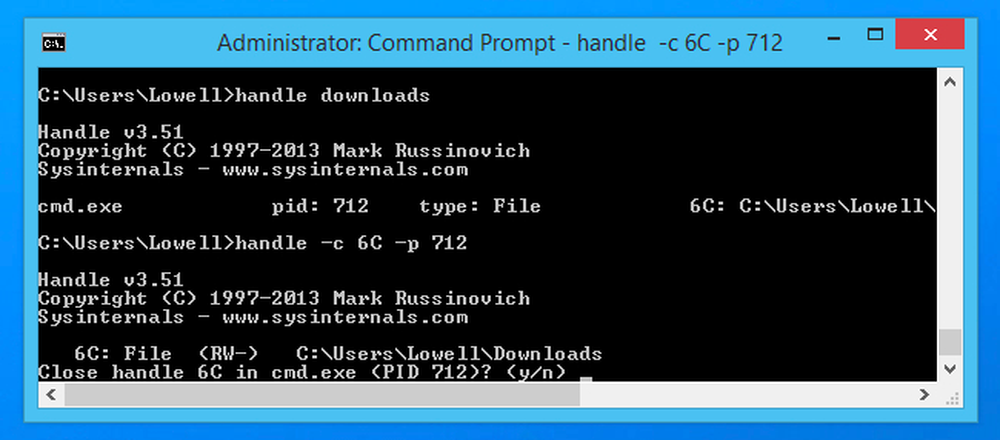

مقبض

تقوم هذه الأداة المساعدة بنفس الشيء الذي تقوم به Process Explorer - يمكنك البحث بسرعة لمعرفة العملية التي بها مقبض مفتوح يقوم بحظر الوصول إلى أحد الموارد أو من حذف أحد الموارد. بناء الجملة بسيط جدًا:

مقبض

وإذا كنت تريد إغلاق المقبض ، يمكنك استخدام رمز مقبض الست عشري (مع -c) في القائمة مع معرف العملية (رمز التبديل -p) لإغلاقه.

التعامل مع ج

من الأسهل كثيرًا استخدام Process Explorer لهذه المهمة.

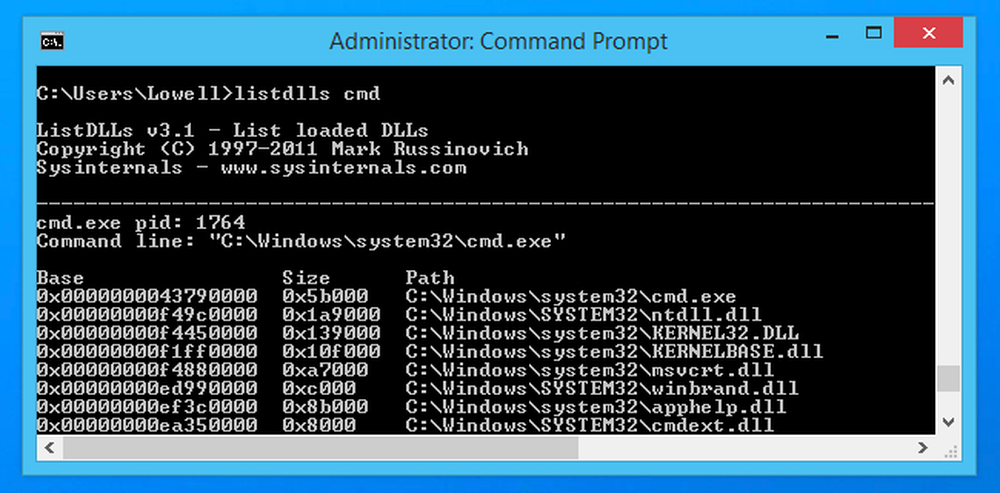

ListDlls

تماماً مثل عملية Explorer ، تسرد هذه الأداة المساعدة خارج DLL التي يتم تحميلها كجزء من عملية. من الأسهل كثيرًا استخدام Process Explorer ، بالطبع.

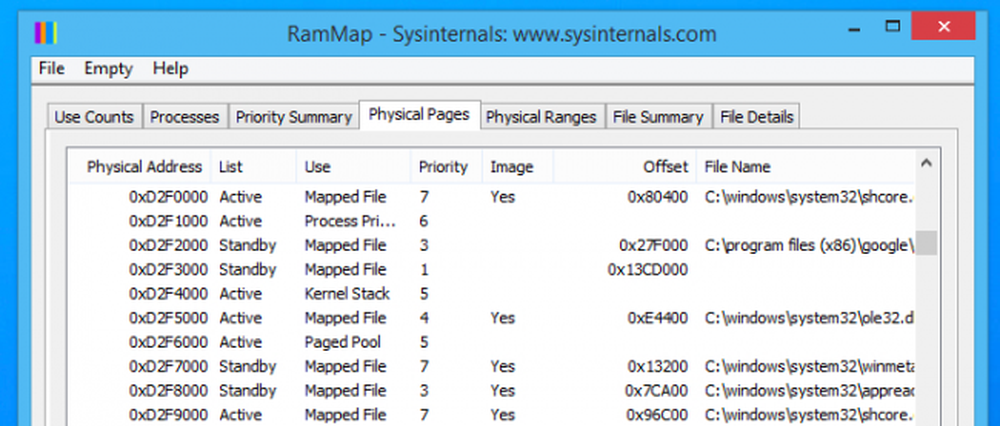

RamMap

تقوم هذه الأداة بتحليل استخدام الذاكرة الفعلية الخاصة بك ، مع الكثير من الطرق المختلفة لتصور الذاكرة ، بما في ذلك الصفحات المادية ، حيث يمكنك رؤية الموقع في ذاكرة الوصول العشوائي التي يتم تحميل كل ملف قابل للتنفيذ عليها.

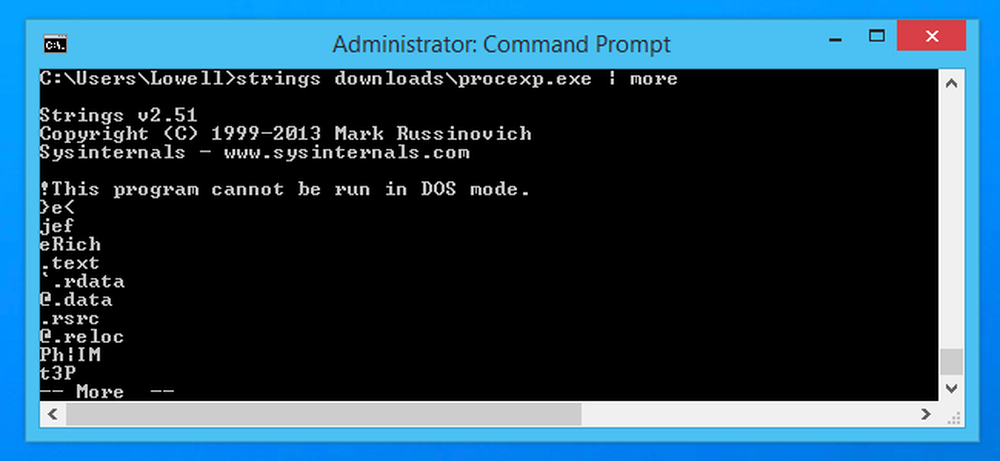

سلاسل البحث عن نص مقروء في تطبيقات و DLLs

إذا رأيت عنوان URL غريبًا كسلسلة في بعض حزم البرامج ، فقد حان الوقت للقلق. كيف ترى تلك السلسلة الغريبة؟ استخدام الأداة المساعدة السلاسل من موجه الأوامر (أو استخدام الدالة في "مستكشف العمليات" بدلاً من ذلك).

الصفحة التالية: تكوين تسجيل الدخول التلقائي و ShellRunAs