لماذا لا يجب عليك تسجيل الدخول إلى نظام لينكس الخاص بك كما جذر

على Linux ، المستخدم الجذر مكافئ المستخدم المسؤول على Windows. ومع ذلك ، على الرغم من أن Windows لديه منذ فترة طويلة ثقافة للمستخدمين العاديين الذين يقومون بتسجيل الدخول كمسؤول ، يجب عدم تسجيل الدخول كجذر على Linux.

حاولت Microsoft تحسين ممارسات أمان Windows باستخدام UAC - لا يجب تسجيل الدخول كجذر على Linux للسبب نفسه الذي لا يجب عليك تعطيل UAC على Windows.

لماذا يستخدم أوبونتو سودو

تثبيط المستخدمين من تشغيل كجذر هو أحد الأسباب التي تجعل Ubuntu يستخدم sudo بدلاً من su. بشكل افتراضي ، يتم تأمين كلمة مرور الجذر على Ubuntu ، لذلك لا يمكن للمستخدمين العاديين تسجيل الدخول كجذر دون الخروج من طريقهم لإعادة تمكين الحساب الجذر.

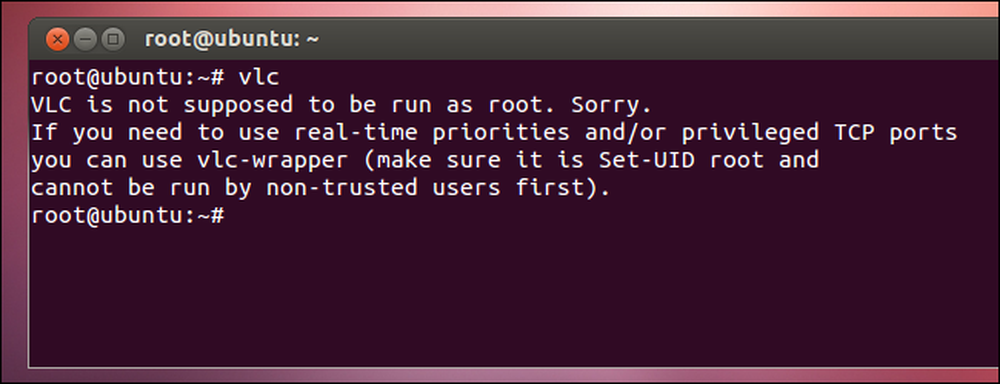

في توزيعات Linux الأخرى ، كان من الممكن تاريخياً تسجيل الدخول كجذر من شاشة تسجيل الدخول الرسومية والحصول على سطح مكتب جذر ، على الرغم من أن العديد من التطبيقات قد تشتكي (وحتى ترفض تشغيلها كجذر ، كما يفعل VLC). في بعض الأحيان ، قرر المستخدمون القادمون من Windows تسجيل الدخول كجذر ، تمامًا كما استخدموا حساب المسؤول على نظام التشغيل Windows XP.

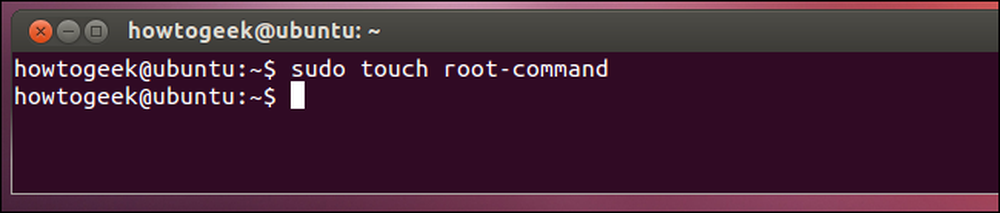

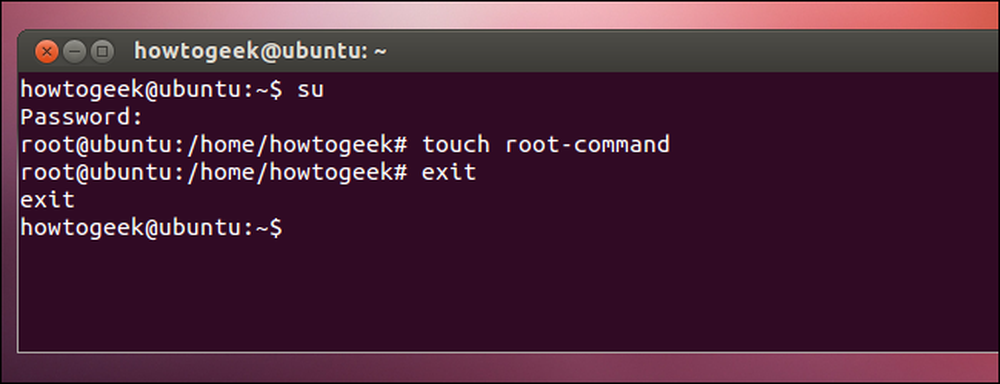

مع sudo ، يمكنك تشغيل أمر محدد (مسبوقًا بـ sudo) يكتسب امتيازات الجذر. باستخدام su ، يمكنك استخدام الأمر su للحصول على shell root ، حيث يمكنك تشغيل الأمر الذي تريد استخدامه من قبل (على أمل) الخروج من shell root. تساعد Sudo على فرض أفضل الممارسات ، وتشغيل الأوامر فقط التي تحتاج إلى تشغيلها كجذر (مثل أوامر تثبيت البرامج) دون تركك في وعاء الجذر حيث يمكنك تسجيل الدخول أو تشغيل تطبيقات أخرى كجذر.

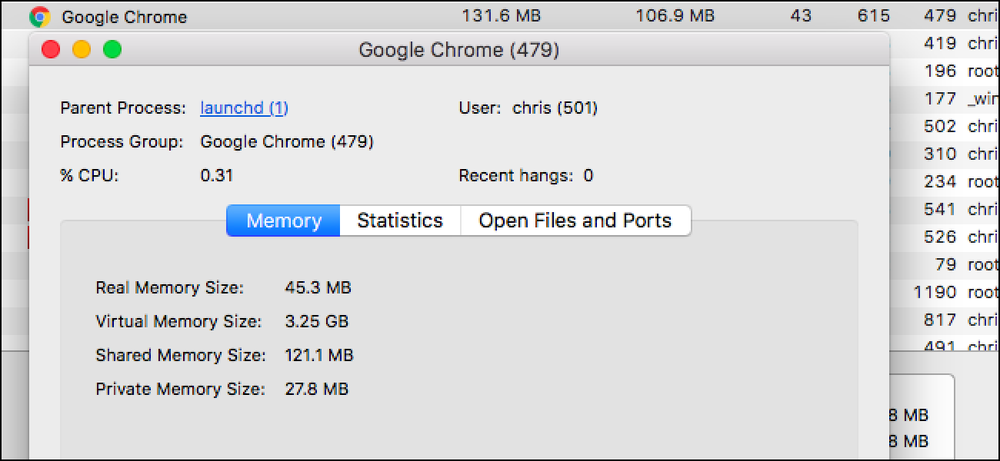

الحد من الأضرار

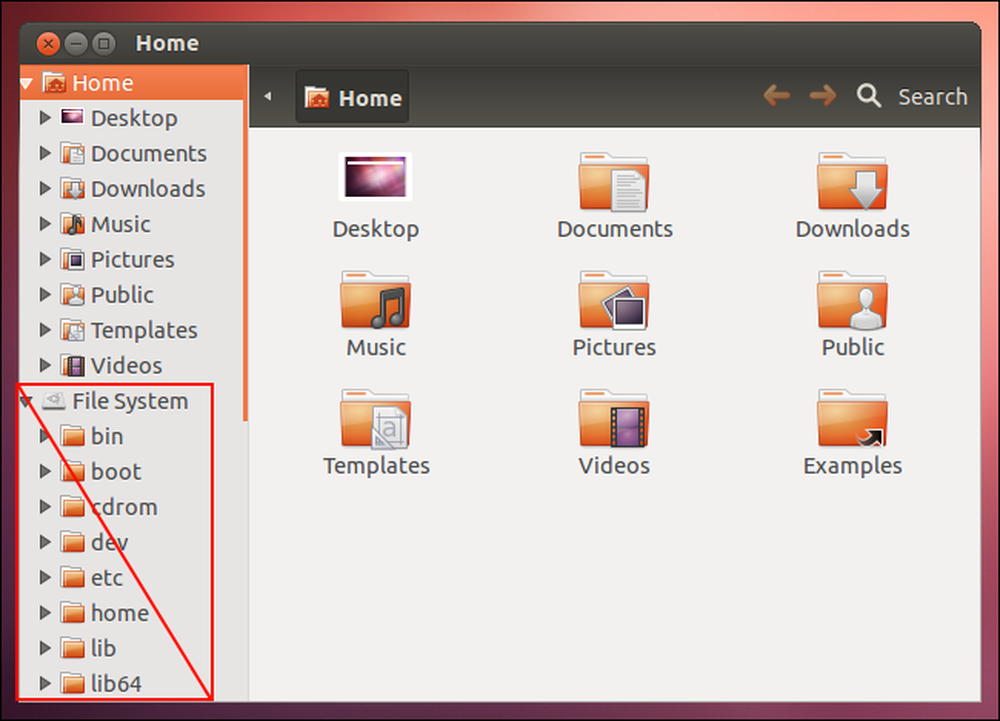

عندما تقوم بتسجيل الدخول كحساب مستخدم خاص بك ، فإن البرامج التي تقوم بتشغيلها تكون مقيدة من الكتابة إلى بقية النظام - يمكن فقط الكتابة إلى المجلد الرئيسي الخاص بك. لا يمكنك تعديل ملفات النظام دون الحصول على أذونات الجذر. يساعد هذا في الحفاظ على أمان الكمبيوتر الخاص بك. على سبيل المثال ، إذا كان متصفح Firefox يحتوي على ثغرة أمنية وكنت تقوم بتشغيله كجذر ، فستتمكن صفحة الويب الضارة من الكتابة إلى جميع الملفات الموجودة على نظامك ، وقراءة الملفات في المجلدات الرئيسية لحساب المستخدم الآخر ، واستبدال أوامر النظام التي تم اختراقها منها. في المقابل ، إذا قمت بتسجيل الدخول كحساب مستخدم محدود ، فلن تتمكن صفحة الويب الضارة من القيام بأي من هذه الأشياء - سيكون فقط قادرًا على إلحاق الضرر في المجلد الرئيسي الخاص بك. على الرغم من أن هذا قد يسبب مشاكل ، إلا أنه أفضل بكثير من اختراق النظام بأكمله.

يساعدك هذا أيضًا على حمايتك من التطبيقات الضارة أو البسيطة. على سبيل المثال ، إذا قمت بتشغيل تطبيق يقرر حذف كافة الملفات التي يمكنه الوصول إليها (ربما يحتوي على خطأ مقنع) ، فسيقوم التطبيق بمسح مجلد المنزل. هذا أمر سيئ ، ولكن إذا كان لديك نسخ احتياطية (التي يجب عليك!) ، فمن السهل إلى حد ما استعادة الملفات الموجودة في المجلد الرئيسي. ومع ذلك ، إذا كان التطبيق يحتوي على وصول الجذر ، فإنه يمكن حذف كل ملف واحد على القرص الصلب ، مما يستلزم إعادة تثبيت كاملة.

ضوابط غرامة الحبيبات

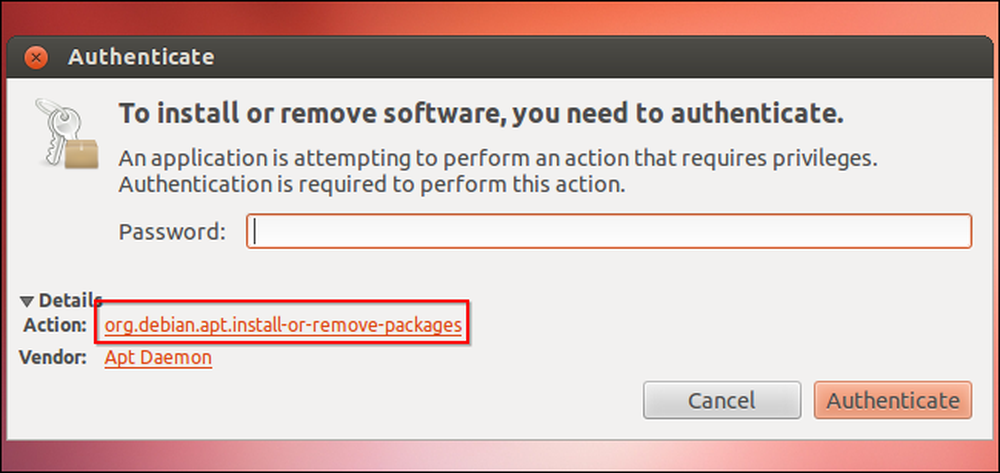

في حين أن توزيعات Linux القديمة تقوم بتشغيل برامج إدارة النظام بالكامل كجذر ، فإن أجهزة كمبيوتر سطح المكتب الحديثة من Linux تستخدم PolicyKit للتحكم بشكل أكثر دقة في الأذونات التي يتلقاها التطبيق..

على سبيل المثال ، قد يتم منح تطبيق إدارة البرامج إذنًا فقط لتثبيت البرنامج على نظامك من خلال PolicyKit. سيتم تشغيل واجهة البرنامج مع أذونات حساب مستخدم محدود ، فقط الجزء من البرنامج الذي قام بتثبيت البرامج سيحصل على أذونات مرتفعة - وسيكون ذلك الجزء من البرنامج قادراً على تثبيت البرنامج فقط.

لن يكون للبرنامج حق الوصول الكامل للجذر إلى النظام بأكمله ، مما قد يحميك إذا تم العثور على ثغرة أمنية في التطبيق. يسمح PolicyKit أيضًا لحسابات مستخدمين محدودة بإجراء بعض التغييرات في إدارة النظام دون الحصول على وصول كامل للجذر ، مما يسهل تشغيله كحساب مستخدم محدود مع قدر أقل من المتاعب.

سوف يسمح لك Linux بتسجيل الدخول إلى سطح مكتب رسومي كجذر - تمامًا كما سيسمح لك بحذف كل ملف على القرص الصلب أثناء تشغيل النظام أو كتابة ضوضاء عشوائية مباشرة على محرك الأقراص الثابت الخاص بك ، مما يؤدي إلى طمس نظام الملفات الخاص بك - ولكن ليس فكرة جيدة حتى إذا كنت تعرف ما تفعله ، فإن النظام لم يتم تصميمه ليتم تشغيله كجذر - حيث يتم تجاوز الكثير من بنية الأمان التي تجعل نظام Linux آمنًا جدًا.