كيفية اكتشاف الكمبيوتر ورصد البريد الإلكتروني أو برامج التجسس

بصفتي محترف تكنولوجيا معلومات ، أراقب بشكل روتيني أجهزة كمبيوتر الموظفين ورسائل البريد الإلكتروني. إنه ضروري في بيئة العمل للأغراض الإدارية وكذلك للأمن. تتيح لك مراقبة البريد الإلكتروني ، على سبيل المثال ، حظر المرفقات التي قد تحتوي على فيروس أو برامج تجسس. المرة الوحيدة التي يجب أن أتصل فيها بجهاز كمبيوتر مستخدم وأعمل مباشرة على جهاز الكمبيوتر الخاص بهم هي حل مشكلة.

ومع ذلك ، إذا كنت تشعر بأنك تخضع للمراقبة في الوقت الذي لا يجب أن تكون فيه ، فهناك بعض الحيل القليلة التي يمكنك استخدامها لتحديد ما إذا كنت على صواب. أولاً ، لمراقبة جهاز الكمبيوتر الخاص بشخص ما يعني أنه يمكنهم مشاهدة كل ما تقوم به على جهاز الكمبيوتر الخاص بك في الوقت الحقيقي. حظر المواقع الإباحية أو إزالة المرفقات أو حظر البريد العشوائي قبل وصولها إلى صندوق الوارد الخاص بك ، وما إلى ذلك لا يراقب حقًا ، ولكنه أشبه بالتصفية.

مشكلة BIG الوحيدة التي أريد التأكيد عليها قبل الانتقال هي أنه إذا كنت في بيئة شركة وتعتقد أنك تخضع للمراقبة ، فيجب أن تفترض أنه يمكنهم رؤية كل ما تفعله على الكمبيوتر. أيضًا ، افترض أنك لن تتمكن من العثور فعليًا على البرنامج الذي يقوم بتسجيل كل شيء. في بيئات الشركات ، يتم تخصيص أجهزة الكمبيوتر وإعادة تكوينها بحيث يكاد يكون من المستحيل اكتشاف أي شيء ما لم تكن متسللاً. هذه المقالة موجهة بشكل أكبر نحو المستخدمين المنزليين الذين يعتقدون أن أحد الأصدقاء أو أفراد الأسرة يحاول مراقبتها.

مراقبة الكمبيوتر

الآن ، إذا كنت لا تزال تعتقد أن هناك شخصًا يتجسس عليك ، إليك ما يمكنك فعله! إن أسهل وأبسط طريقة يمكن لأي شخص تسجيل الدخول إليها هي استخدام سطح المكتب البعيد. الشيء الجيد هو أن Windows لا يدعم الاتصالات المتزامنة المتعددة أثناء قيام شخص ما بتسجيل الدخول إلى وحدة التحكم (هناك اختراق لهذا ، لكنني لا داعي للقلق). ما يعنيه هذا هو أنه إذا قمت بتسجيل الدخول إلى جهاز الكمبيوتر الذي يعمل بنظام XP أو 7 أو Windows 8 وكان شخصًا ما يتصل به باستخدام بنيت-- في سطح المكتب البعيد من ميزات Windows ، ستصبح شاشتك مقفلة وسيخبرك بإخبار المتصل.

إذن لماذا هذا مفيد؟ إنها مفيدة لأنه يعني أنه لكي يتمكن شخص ما من الاتصال بجلستك دون أن يلاحظ ذلك أو أن شاشتك تستولي عليها ، فإنهم يستخدمون برنامج جهة خارجية. ومع ذلك ، في عام 2014 ، لن يكون هناك أي شخص بهذا الوضوح وسيكون من الصعب للغاية اكتشاف برامج التسلل لبرامج الجهات الخارجية.

إذا كنا نبحث عن برامج تابعة لجهة خارجية ، والتي يشار إليها عادةً باسم برنامج التحكم عن بعد أو برنامج الحوسبة الافتراضية للشبكات (VNC) ، فعلينا أن نبدأ من نقطة الصفر. عادة ، عندما يقوم شخص ما بتثبيت هذا النوع من البرامج على جهاز الكمبيوتر الخاص بك ، يتعين عليهم القيام بذلك أثناء عدم وجودك وعليهم إعادة تشغيل جهاز الكمبيوتر الخاص بك. لذا فإن أول ما يمكن أن يثبتك هو أنه إذا تمت إعادة تشغيل جهاز الكمبيوتر الخاص بك ولم تتذكر القيام بذلك.

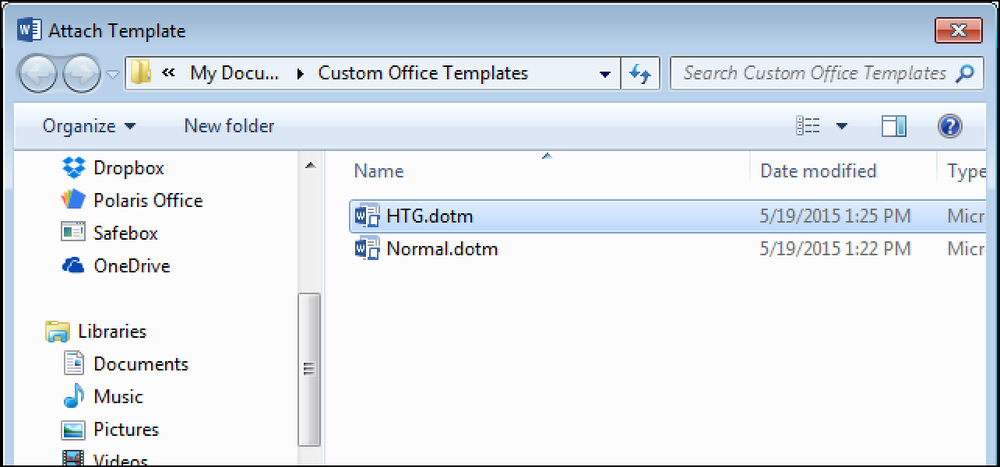

ثانيا ، يجب عليك التحقق في الخاص بك قائمة ابدأ - جميع البرامج ومعرفة ما إذا كان قد تم تثبيت شيء مثل VNC و RealVNC و TightVNC و UltraVNC و LogMeIn و GoToMyPC أم لا. في كثير من الأحيان يكون الناس قذرون ويتصورون أن المستخدم العادي لن يعرف أي جزء من البرنامج سوف يتجاهله ببساطة. إذا تم تثبيت أي من هذه البرامج ، فيمكن لأي شخص الاتصال بجهاز الكمبيوتر الخاص بك دون معرفة ذلك طالما أن البرنامج يعمل في الخلفية كخدمة Windows.

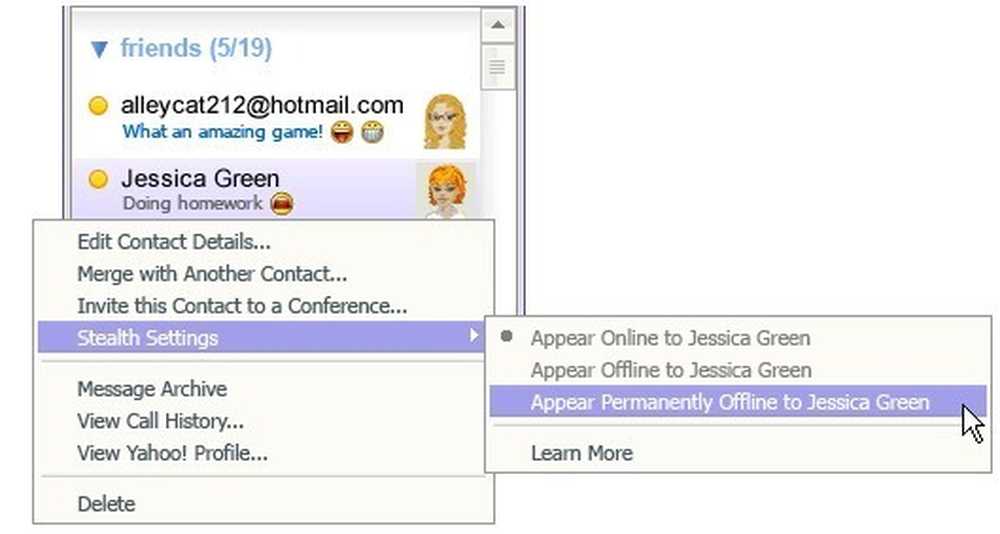

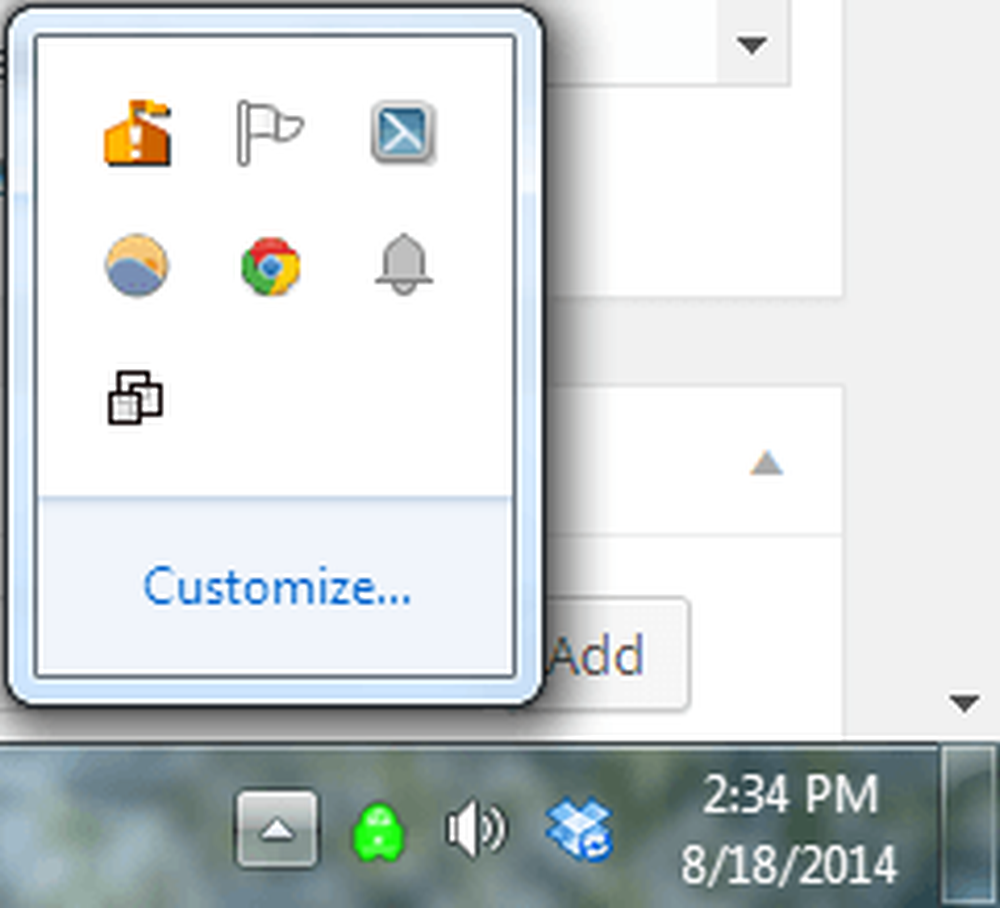

هذا يقودنا إلى النقطة الثالثة. عادةً ، إذا تم تثبيت أحد البرامج المذكورة أعلاه ، فسيكون هناك رمز لذلك في شريط المهام لأنه يحتاج إلى العمل باستمرار للعمل.

تحقق من جميع أيقوناتك (حتى الرموز المخفية) وشاهد ما يجري. إذا وجدت شيئًا لم تسمع به ، فابحث في بحث سريع في Google لمعرفة العناصر المنبثقة. من السهل جدًا أن يقوم برنامج المراقبة بإخفاء أيقونة شريط المهام ، لذلك إذا كنت لا ترى أي شيء غير عادي هناك ، فهذا لا يعني أنك لم تقم بتثبيت برنامج مراقبة.

لذلك إذا لم يظهر شيء في الأماكن الواضحة ، دعنا ننتقل إلى الأشياء الأكثر تعقيدًا.

تحقق من منافذ جدار الحماية

مرة أخرى ، نظرًا لأن هذه تطبيقات تابعة لجهات خارجية ، يتعين عليها الاتصال بـ Windows على منافذ اتصال مختلفة. الموانئ هي ببساطة اتصال بيانات افتراضي تقوم من خلاله أجهزة الكمبيوتر بمشاركة المعلومات مباشرة. كما تعلم بالفعل ، يأتي Windows مزودًا بجدار حماية مدمج يحظر العديد من المنافذ الواردة لأسباب أمنية. إذا كنت لا تدير موقع FTP ، فلماذا يجب أن يكون المنفذ 23 مفتوحًا ، على اليمين?

لذلك من أجل توصيل هذه التطبيقات التابعة لجهات أخرى بجهاز الكمبيوتر الخاص بك ، يجب أن تأتي من خلال منفذ ، يجب أن يكون مفتوحًا على جهاز الكمبيوتر الخاص بك. يمكنك التحقق من جميع المنافذ المفتوحة عن طريق الذهاب إلى بداية, لوحة التحكم, و جدار حماية ويندوز. ثم انقر فوق السماح لبرنامج الميزة من خلال جدار حماية Windows على جهة يدك اليسار.

هنا سترى قائمة من البرامج مع خانات الاختيار بجانبها. تلك التي تم تحديدها "مفتوحة" وتلك التي لم يتم التحقق منها أو غير المدرجة هي "مغلقة". انتقل إلى القائمة ومعرفة ما إذا كان هناك برنامج لا تعرفه أو يتطابق مع VNC أو جهاز التحكم عن بُعد ، وما إلى ذلك. إذا كان الأمر كذلك ، يمكنك حظر البرنامج عن طريق إلغاء تحديد المربع الخاص به.!

تحقق الاتصالات الصادرة

لسوء الحظ ، الأمر أكثر تعقيدًا قليلاً من هذا. في بعض الحالات ، قد يكون هناك اتصال وارد ، ولكن في كثير من الحالات ، سيكون للبرنامج المثبت على جهاز الكمبيوتر الخاص بك فقط اتصال خارجي بالخادم. في Windows ، يُسمح بجميع الاتصالات الخارجية ، مما يعني أنه لا يوجد شيء محظور. إذا كانت جميع برامج التجسس هي تسجيل البيانات وإرسالها إلى خادم ، فإنه يستخدم اتصالًا صادرًا فقط وبالتالي لن يظهر في قائمة جدار الحماية.

من أجل التقاط برنامج كهذا ، يتعين علينا رؤية الاتصالات الصادرة من جهاز الكمبيوتر الخاص بنا إلى الخوادم. هناك مجموعة كاملة من الطرق التي يمكننا من خلالها القيام بذلك وسأتحدث عن طريقة أو اثنتين هنا. كما قلت سابقًا ، أصبح الأمر معقدًا بعض الشيء الآن لأننا نتعامل مع برامج خفية حقًا ولن تجدها بسهولة.

TCPView

أولاً ، قم بتنزيل برنامج يسمى TCPView من Microsoft. إنه ملف صغير جدًا ولا يلزمك تثبيته ، فقط قم بفك ضغطه وانقر نقرًا مزدوجًا فوق Tcpview. ستبدو النافذة الرئيسية بهذا الشكل وربما لا معنى لها.

في الأساس ، يعرض لك جميع الاتصالات من جهاز الكمبيوتر الخاص بك إلى أجهزة الكمبيوتر الأخرى. على الجانب الأيسر ، اسم العملية ، والذي سيكون هو البرامج قيد التشغيل ، مثل Chrome و Dropbox ، إلخ. الأعمدة الأخرى الوحيدة التي نحتاج إلى النظر إليها هي عنوان بعيد و حالة. المضي قدما والفرز حسب العمود الدولة وإلقاء نظرة على كل منهم العمليات المذكورة أدناه أنشئت. أنشئت يعني وجود حاليا اتصال مفتوح. لاحظ أن برنامج التجسس قد لا يكون متصلاً دائمًا بالخادم البعيد ، لذلك من الجيد ترك هذا البرنامج مفتوحًا ومراقبة أي عمليات جديدة قد تظهر في ظل الحالة المحددة.

ما تريد القيام به هو تصفية تلك القائمة إلى العمليات التي لا تتعرف على اسمها. يعد Chrome و Dropbox على ما يرام ولا يوجد أي سبب للقلق ، ولكن ما هو openvpn.exe و rubyw.exe؟ حسنًا ، في حالتي ، أستخدم VPN للاتصال بالإنترنت بحيث تكون هذه العملية من أجل خدمة VPN الخاصة بي. ومع ذلك ، يمكنك فقط تقديم هذه الخدمات إلى Google وتحديد ذلك بنفسك بسرعة. برنامج VPN ليس برنامج تجسس ، لذلك لا تقلق هناك. عندما تبحث عن عملية ، ستتمكن على الفور من معرفة ما إذا كانت آمنة أم لا بمجرد النظر إلى نتائج البحث.

شيء آخر تريد التحقق منه هو الأعمدة الموجودة في أقصى اليمين والتي تسمى "الحزم المرسلة" و "وحدات البايت المرسلة" وما إلى ذلك. يمكنك الفرز حسب المرسلة ، ويمكنك على الفور معرفة العملية التي تقوم بإرسال معظم البيانات من جهاز الكمبيوتر الخاص بك. إذا كان شخص ما يراقب جهاز الكمبيوتر الخاص بك ، فيتعين عليه إرسال البيانات في مكان ما ، لذلك ما لم تكن العملية مخفية جيدًا ، فيجب أن تراها هنا.

عملية المستكشف

برنامج آخر يمكنك استخدامه للعثور على جميع العمليات التي تعمل على جهاز الكمبيوتر الخاص بك هو Process Explorer من Microsoft. عند تشغيله ، سترى مجموعة كبيرة من المعلومات حول كل عملية واحدة وحتى العمليات الفرعية التي تعمل داخل العمليات الرئيسية.

Process Explorer رائع للغاية لأنه يتصل بـ VirusTotal ويمكنه إخبارك على الفور ما إذا تم اكتشاف عملية ما على أنها برامج ضارة أم لا. للقيام بذلك ، انقر فوق خيارات, VirusTotal.com ثم انقر فوق تحقق VirusTotal.com. سيوصلك إلى موقعه على الويب لقراءة شروط الخدمة ، فقط أغلقها وانقر فوقها نعم فعلا في مربع الحوار في البرنامج.

بمجرد القيام بذلك ، سترى عمودًا جديدًا يعرض آخر معدل اكتشاف للكشف عن الكثير من العمليات. لن تكون قادرة على الحصول على القيمة لجميع العمليات ، لكنها أفضل من لا شيء. بالنسبة للذين ليس لديهم نقاط ، تابع البحث يدويًا عن تلك العمليات في Google. بالنسبة لأولئك الذين يعانون من الدرجات ، فأنت تريد أن يقول إلى حد كبير 0 / XX. إذا لم يكن 0 ، فتابع عملية Google أو انقر فوق الأرقام التي سيتم نقلها إلى موقع VirusTotal على الويب لهذه العملية.

أنا أيضًا أميل إلى فرز القائمة حسب اسم الشركة وأي عملية لا تحتوي على شركة مدرجة ، وأنا أتحقق من Google. ومع ذلك ، حتى مع هذه البرامج ، قد لا ترى كل العمليات.

الجذور الخفية

هناك أيضًا برامج خفية فئة تسمى rootkits ، والتي لن يتمكن البرنامجان أعلاه من رؤيتها. في هذه الحالة ، إذا لم تجد شيئًا مريبًا عند فحص جميع العمليات المذكورة أعلاه ، فستحتاج إلى تجربة أدوات أكثر قوة. أداة أخرى جيدة من Microsoft هي Rootkit Revealer ، ومع ذلك فهي قديمة جدًا.

من الأدوات الجيدة الأخرى لمكافحة الجذور الخفية هي Malwarebytes Anti-Rootkit Beta ، والتي أوصي بها بشدة لأن أداة مكافحة البرمجيات الخبيثة احتلت المرتبة الأولى في عام 2014. ومن الأدوات الشائعة الأخرى GMER.

أقترح عليك تثبيت هذه الأدوات وتشغيلها. إذا وجدوا أي شيء ، قم بإزالة أو حذف أي شيء يقترحونه. بالإضافة إلى ذلك ، يجب عليك تثبيت برنامج مكافحة البرامج الضارة ومكافحة الفيروسات. تعتبر الكثير من برامج التسلل التي يستخدمها الأشخاص برامج ضارة / فيروسات ، لذلك سيتم إزالتها إذا قمت بتشغيل البرنامج المناسب. إذا تم اكتشاف شيء ما ، فتأكد من ذلك لـ Google حتى تتمكن من معرفة ما إذا كان يراقب البرنامج أم لا.

البريد الإلكتروني ومراقبة موقع الويب

للتحقق مما إذا كان بريدك الإلكتروني قيد المراقبة أمر معقد أيضًا ، لكننا سنلتزم بالأشياء السهلة لهذه المقالة. كلما قمت بإرسال بريد إلكتروني من Outlook أو بعض عميل البريد الإلكتروني على جهاز الكمبيوتر الخاص بك ، فإنه يجب عليه دائمًا الاتصال بخادم البريد الإلكتروني. الآن يمكنه الاتصال مباشرة أو يمكنه الاتصال من خلال ما يسمى خادم وكيل ، والذي يأخذ الطلب ، يغيره أو يتحقق منه ، ويعيد توجيهه إلى خادم آخر.

إذا كنت تمر عبر خادم وكيل للبريد الإلكتروني أو تصفح الويب ، فيمكنك حفظ مواقع الويب التي تدخل إليها أو رسائل البريد الإلكتروني التي تكتبها وعرضها لاحقًا. يمكنك التحقق من الاثنين وهنا كيف. ل IE ، انتقل إلى أدوات, ثم خيارات الإنترنت. اضغط على روابط علامة التبويب واختيار إعدادات الشبكة المحلية.

إذا تم تحديد مربع Proxy Server وكان له عنوان IP محلي برقم منفذ ، فهذا يعني أنك تمر بخادم محلي أولاً قبل أن يصل إلى خادم الويب. هذا يعني أن أي موقع ويب تقوم بزيارته أولاً يمر عبر خادم آخر يقوم بتشغيل نوع من البرامج يقوم إما بحظر العنوان أو تسجيله ببساطة. المرة الوحيدة التي ستكون فيها آمنة إلى حد ما هي إذا كان الموقع الذي تزوره يستخدم SSL (HTTPS في شريط العناوين) ، مما يعني أن كل شيء يتم إرساله من جهاز الكمبيوتر الخاص بك إلى الخادم البعيد مشفر. حتى لو كان لشركتك التقاط البيانات في ما بينها ، فسيتم تشفيرها. أقول أمانًا إلى حد ما لأنه إذا كان هناك برنامج تجسس مثبتًا على جهاز الكمبيوتر الخاص بك ، فيمكنه التقاط ضربات المفاتيح وبالتالي التقاط كل ما تكتبه في تلك المواقع الآمنة.

بالنسبة لبريدك الإلكتروني الخاص بالشركات ، فأنت تبحث عن نفس الشيء ، وعنوان IP محلي لخوادم بريد POP و SMTP. للتحقق في Outlook ، انتقل إلى أدوات, حسابات البريد الإلكتروني, وانقر فوق تغيير أو خصائص ، وابحث عن قيم خادم POP و SMTP. لسوء الحظ ، في بيئات الشركات ، من المحتمل أن يكون خادم البريد الإلكتروني محليًا ومن ثم تتم مراقبتك بالتأكيد ، حتى لو لم يكن ذلك عبر وكيل.

يجب أن تكون دائمًا حريصًا في كتابة رسائل البريد الإلكتروني أو تصفح مواقع الويب أثناء وجودك في المكتب. إن محاولة اختراق الأمن قد تزعجك أيضًا إذا اكتشف أنك تجاوزت أنظمتها! الناس في تكنولوجيا المعلومات لا يحبون ذلك ، يمكنني أن أخبركم من التجربة! ومع ذلك ، فأنت تريد تأمين تصفح الويب ونشاط البريد الإلكتروني ، وأفضل رهان هو استخدام VPN مثل Private Internet Access.

يتطلب هذا تثبيت البرنامج على الكمبيوتر ، والذي قد لا تتمكن من القيام به في المقام الأول. ومع ذلك ، إذا كنت تستطيع ذلك ، فيمكنك التأكد من عدم قدرة أي شخص على عرض ما تفعله في متصفحك طالما لم يتم تثبيت برنامج تجسس محلي خاص به! لا يوجد شيء يمكن أن يخفي أنشطتك عن برامج التجسس المثبتة محليًا لأنه يمكنه تسجيل ضربات المفاتيح ، وما إلى ذلك ، لذا حاول بذل قصارى جهدك لاتباع الإرشادات المذكورة أعلاه وتعطيل برنامج المراقبة. إذا كان لديك أي أسئلة أو مخاوف ، فلا تتردد في التعليق. استمتع!